dedecms最新高危漏洞扫描

1、建议先按照官方网站提示的 将dedecms安全设置。用mcafee或服务器安全狗控制一些目录的写操作. 例如include、dede(后台目录)、plus等php目录的写操作,取消一些dedecms生成静态目录的脚本执行权限。用dedecms的最好不要支持asp,aspx等脚本,无疑也需要控制一下,我们就是因为这个原因,被黑客有机可乘。

2、进入后台主页 更新到最新补丁 建议修复好补丁后 用查马软件 查杀下整站

3、如 后台提示用户不存在

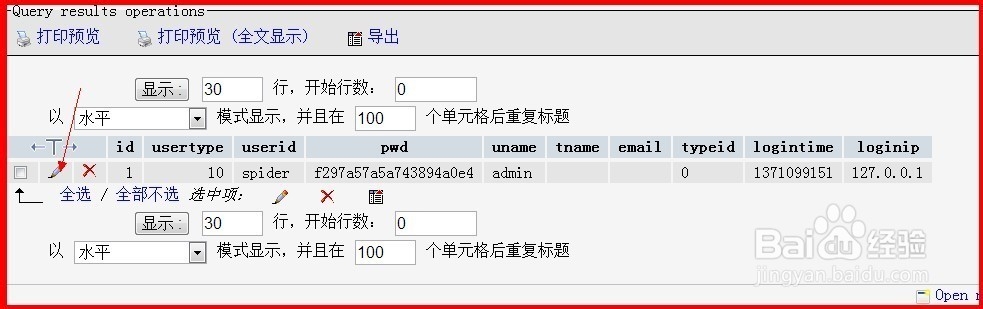

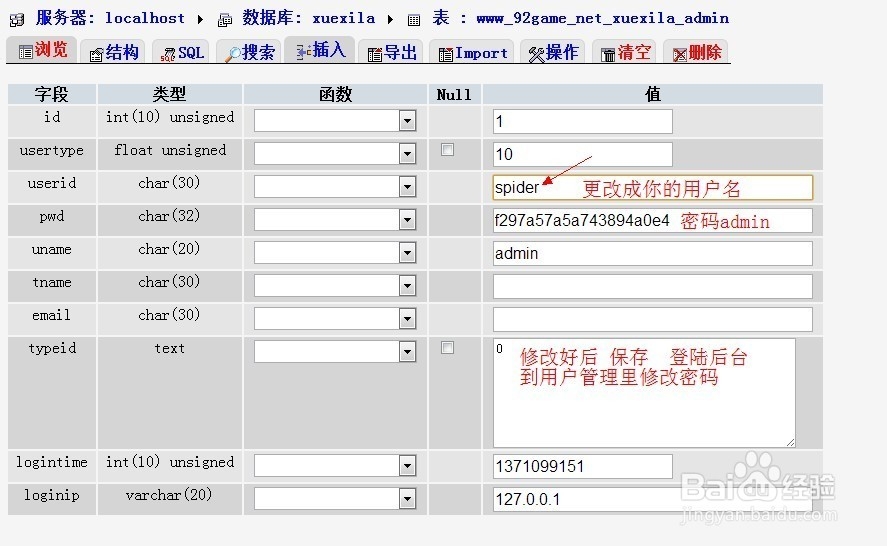

4、登陆phpmyadmin或者其他数据库管理软件 查找表: 前缀_admin

5、url重定向漏洞:选择编码 覆盖/plus/download.php 如没有下载模块信息 此文件可以删除或者改名 没有的建议删除

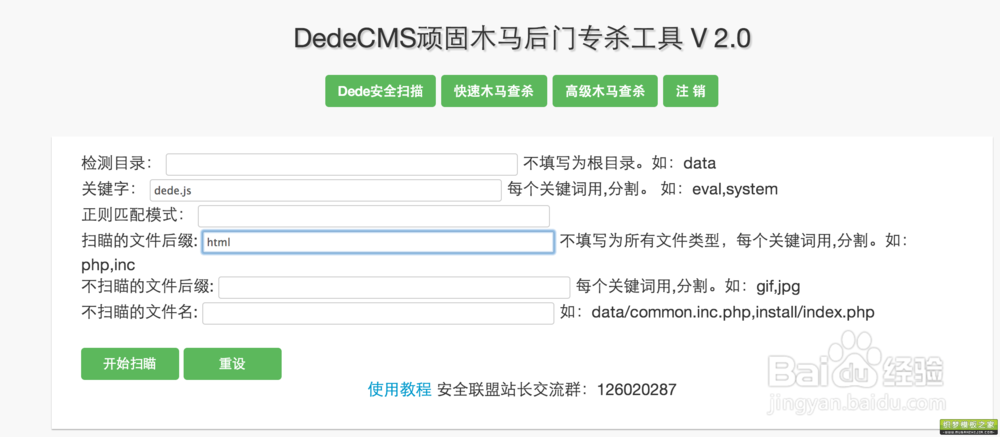

6、Dede安全扫瞄:

7、快速木马查杀:

8、高级木马查杀配置

9、最后演示下怎么通过“高级木马查杀”溽朽孑臾查找黑链页面。 高级搜索提供了自定义关键词、文件后缀,还支持正则表达式。对于一般站长来说,正则编写可能有难度,我们就使用下关键词扫瞄。在一次修补过程里我们发现黑客挂的页面都有dede.js我们扫瞄一下 如下图:

10、温馨提示:1、部分浏览器出现删除没反映的情况,建议使用chrome或firefox浏览器。2、可能由于权限设置问题,导致删除文件失败。可以使用ftp登陆手工删除。3、如果网站自定狲辍嗨嘴义了DedeCMS的data目录,需要在本专杀脚本的第9行和第67行修改data目录路径。4、本专杀脚本适用于DedeCMS的gbk版和utf-8版。

声明:本网站引用、摘录或转载内容仅供网站访问者交流或参考,不代表本站立场,如存在版权或非法内容,请联系站长删除,联系邮箱:site.kefu@qq.com。

阅读量:39

阅读量:63

阅读量:20

阅读量:54

阅读量:68