免费app漏洞检测工具以及其使用方法

漏洞分析是爱加密推出免费 app 漏洞分析平台,服务包括一键对apk进行签名数据信息采集、内部配置信息采集、市场渠道相关信息采集、静态分析漏洞傻疑煜阖信息展示、动态分析漏洞信息展示等功能。 爱加密的漏洞分析功能集成了目前黑客最常用的各种破解方法与思路,模拟黑客攻击行为进行分析。开发者只需上传自己的应用,就可以自动分析出应用存在哪些可被利用的风险漏洞,清晰直观,并且全网首家支持一键下载完整详细的分析报告,方便技术及公司管理人员了解查看,有针对性的进行安全防护,避免破解损失。

工具/原料

免费app漏洞安全检测工具地址:safe.ijiami.cn

至少一个apk原包

爱加密app漏洞分析测试流程

1、点击“马上检测”按钮

2、选择要上传的应用,上传应用

3、上传完成,开始检测。

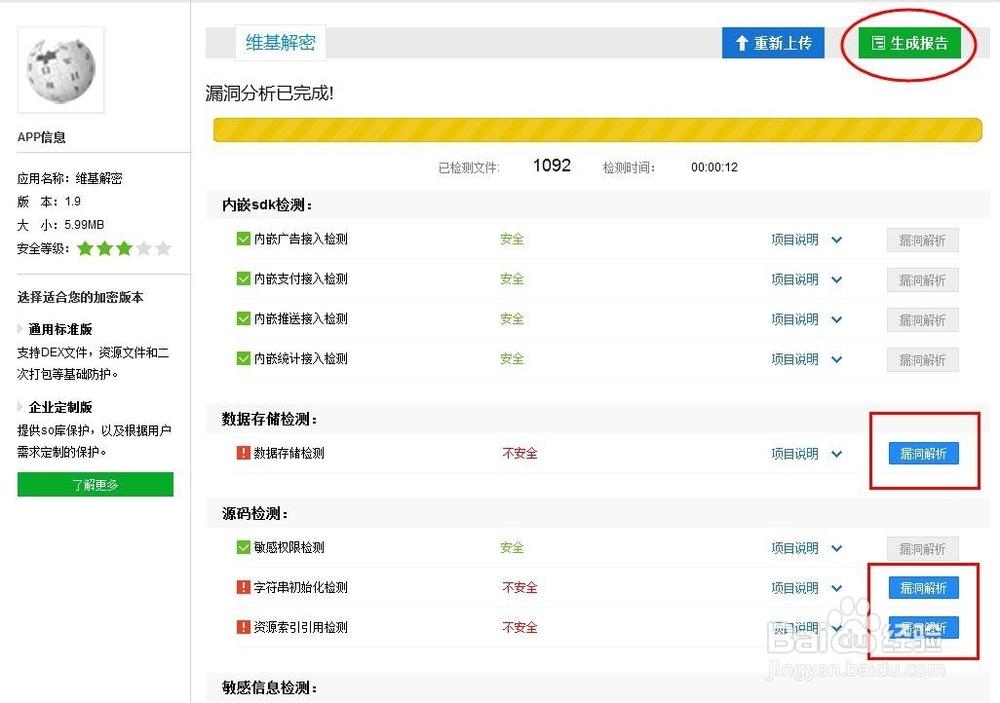

4、查看报告。点击“生成报告”按钮,就会生成一个详细的PDF格式的文件,你可以了解到你的APP漏洞和容易被黑客攻击的代码部分

常见app漏洞及风险

1、静态破解 通过工具apktool、dex2jar、jd-gui、DDMS、签名工具,可以对任何一个未加密应用进行静态破解,窃取源码。

2、二次打包 通过静态破解获取源码,嵌入恶意病毒、广告等行为再利用工具打包、签名,形成二次打包应用。

3、本地储存数据窃取 通过获取root权限,对手机中应用储存的数据进行窃取、编辑、转存等恶意行为,直接威胁用户隐私。

4、界面截取 通过adb shell命令或第三方软件获取root权限,在手机界面截取用户填写的隐私信息,随后进行恶意行为。

5、输入法攻击 通过对系统输入法攻击,从而对用户填写的隐私信息进行截获、转存等恶意操作,窃取敏感信息。

6、协议抓取 通过设置代理或使用第三方抓包工具,对应用发送与接收的数据包进行截获、重发、编辑、转存等恶意操作。