linux下SYN flood攻击的解决

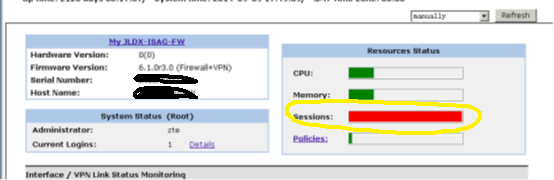

1、首先我们先进行ping测试,从笔记本直连进行ping 192.168.10.135 不存在丢包现象,从另一台服务器进行ping测试,两台服务器是通过防火墙连接的,由此可以推断出来上述告警是由于网络丢包引起的,所以怀疑防火墙存在问题。登录到防火墙上查看发现防火墙的session已经无空闲。

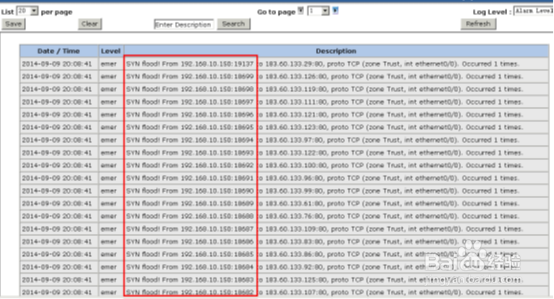

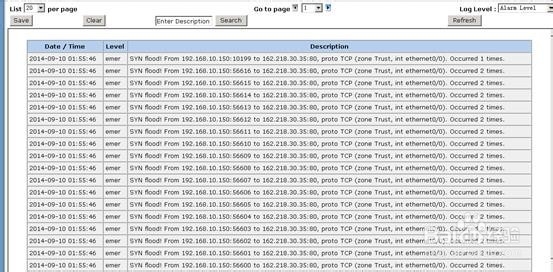

2、对防火墙的策略进行调整,开启了泛洪防御开关后在防火墙的日志上可以看到192.168.10.150在不断的向外发包。

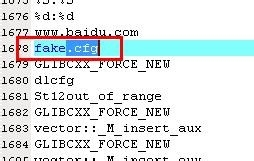

3、初步怀疑是192.168.10.150被入侵并植入程序在不断的向外发包,对操作系统的一些文件旅邯佤践进行检查发现在/tmp下面存在一个fake.cfg文件,此文件是root权限,并且文件修改时间是当前时间,文件内容显示192.168.10.150的主机地址和10000到60000的端口,怀疑此文件时植入程序的一个配置文件。

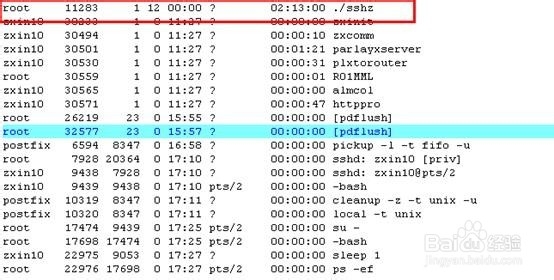

4、修改配置文件的名字后防火墙的告功稿赶虺警仍然没有消除,收集192.168.10.150的相应进程,并对192.168.10.150进行了主备用切换,将192.168.10.150切换到备机,防火墙告警停止不在刷新。所以断定192.168.10.150的原主机操作系统存在隐患。对192.168.10.150原主机收集启动的进程,并对原主机进行重启,重启后将主用倒回,在防火墙检测告警,没有发生向外发包现象,对比重启前后进程发现重启后的进程中缺少原来的./sshz进程。

5、查找sshz程序存在/tmp目录下,对其解析使用strings sshz 之后检查此进程中存在fake.cfg信息,由此推断sshz就是植入的程序

6、为了证实sshz是否是植入程序,手动在root用户下启动sshz程序进行测试,启动5分钟后防火墙出现SYN flood告警,

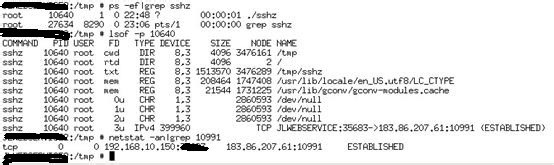

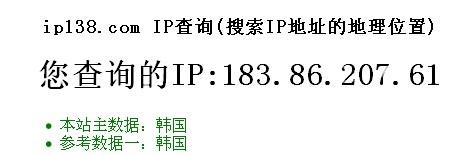

7、在192.168.10.150上对sshz进行分析发现攻击源IP为183.86.207.61

8、Kill掉sshz进程后防火墙告警停止,SYN flood告警不在刷新,测试业务正常。